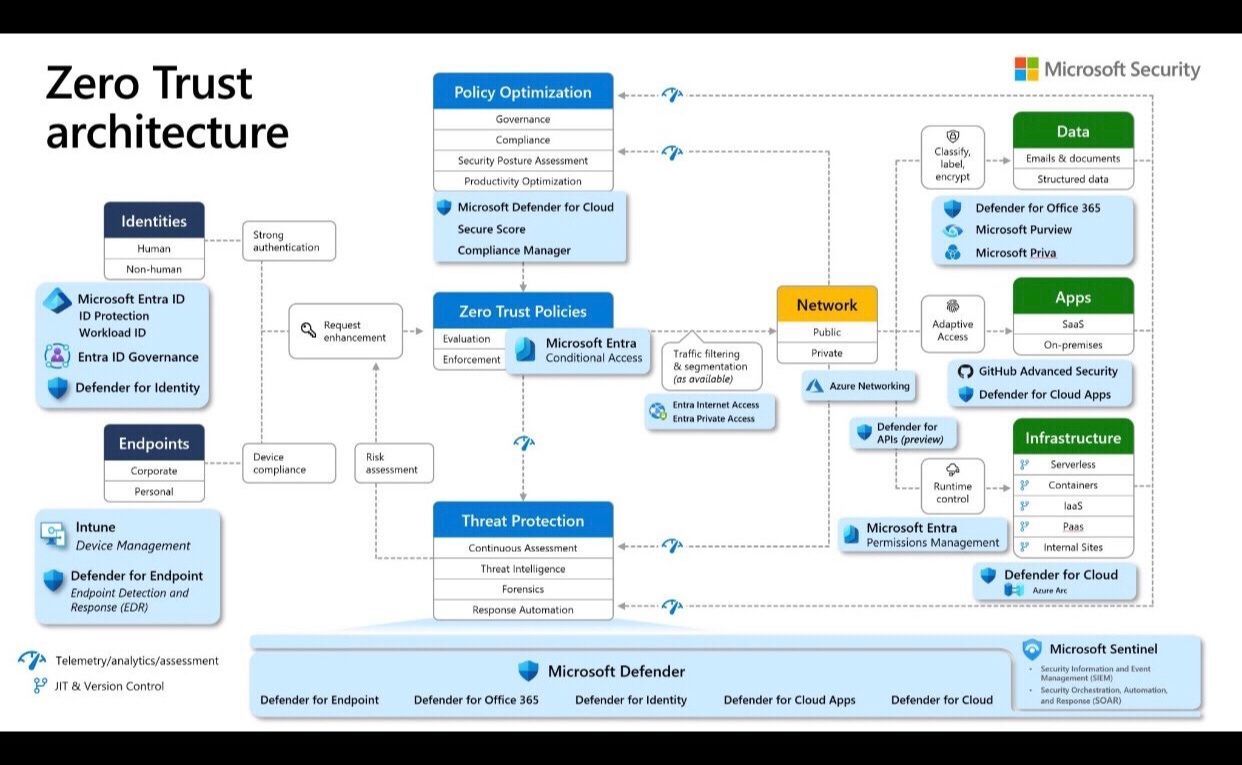

Continuamos capacitándonos sobre arquitectura de ZERO TRUST. En este caso con plataformas y herramientas Microsoft Security, quien define tres Principios Básicos al respecto:

Comprobar de forma explícita Autentica y autoriza siempre en función de todos los puntos de datos disponibles, lo que incluye la identidad del usuario, la ubicación, el estado del dispositivo, el servicio o la carga de trabajo, la clasificación de datos y las anomalías.

Usar el acceso con privilegios mínimos Limita el acceso del usuario con acceso suficiente y justo a tiempo (JIT/JEA), directivas adaptables basadas en los riesgos y protección de datos para ayudar a proteger los datos y la productividad.

Asumir la vulneración Minimiza el radio del alcance y segmenta el acceso. Comprueba el cifrado de extremo a extremo y usa los análisis para obtener visibilidad, impulsar la detección de amenazas y mejorar las defensas.

Adjuntamos un roadmap de Zero Trust desde el enfoque de Microsoft Security y un enlace al sitio web aqui.

Para más información, nos duden en contactarnos o visiten nuestro sitio web.

ISL INFORMATICA, Soluciones IT. Somos su socio tecnológico de confianza.